OneDay Network

웹 서비스 지연 공격(Slowloris) 본문

*공격Tool(HttpDosTool3.6)을 이용한 실습

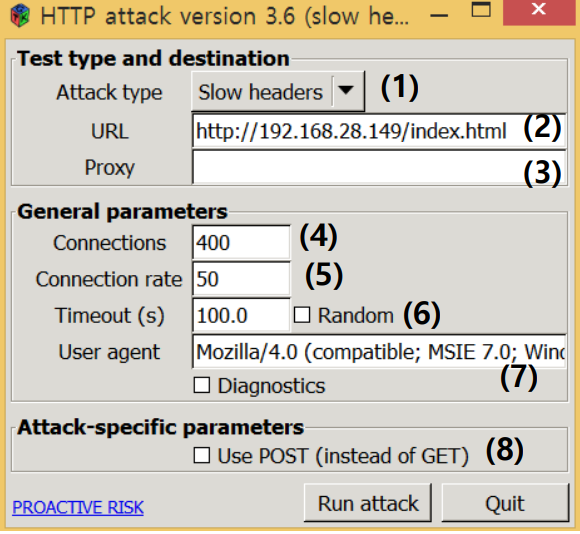

HttpDosTool3.6을 실행하게 되면 그림 초기 화면이 [그림1]과 같이 보인다. 화면의 구성요소는 크게 8가지로 나눌 수 있다.

1. Attack type은 어떤 종류의 공격을 할 것인지 설정하는 부분이다.

2. URL는 공격할 대상의 주소를 입력하는 부분이다.

3. Proxy를 설정할 수 있는 부분이다.

4. Connections는 연결을 유지 할 개수를 설정하는 부분이다.

5. Connection rate 는 연결하면서 지연 시간을 설정하는 부분이다.

6. Timeout은 연결을 유지하는 시간을 설정하는 부분이다.

7. User Agent는 User Agent를 설정할 수 있는 부분이다.

* User Agent란 즉, 사용자를 대신하여 인터넷을 접속하는 소프트웨어인 브라우저를 나타내는 말이다.

8. HTTP Methods를 설정하는 부분이다.

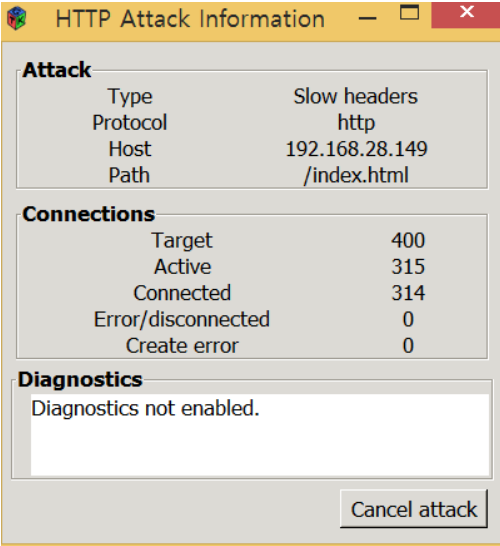

메인 화면에서 공격을 설정하여 Run Attack 버튼을 클릭하게 되면 위 그림과 같이 공격이 실행된다. 공격은 Window10(192.168.28.144)을 통해 공격하였고, 대상 서버는 Ubuntu(192.168.28.149)이다.

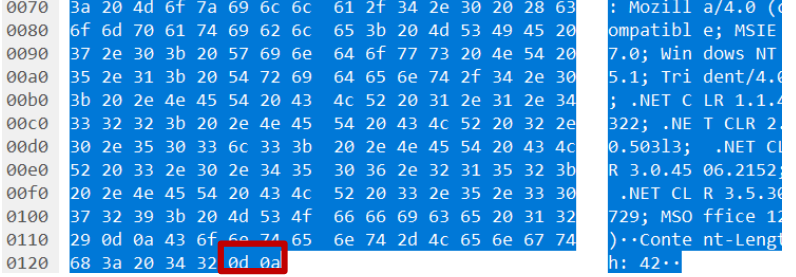

서버에 정상적으로 연결을 맺은 후 정상 HTTP Header는 위 그림과 같이 Header의 끝이 0d 0a 0d 0a를 통해 Header가 끝났음을 알리게 된다.

반면, slowloris 공격은 위 그림과 같이 0d 0a값만 전송하여 서버에서 Header 의 전송이 아직 완료되지 않았다고 판단하게 하여 계속 연결을 유지하는 공격이다.

etherape라는 네트워크 트래픽 시각화 프로그램을 통해 네트워크상의 트래픽을 살펴보았다. [그림 5]를 보면 Ubuntu local을 볼 수 있다. 이는 공격 대상이다. 그리고 192.168.28.144라는 IP를 볼 수 있는데, 이는 공격자이다. Ubuntu local과 192.168.28.144 사이에 많은 트래픽이 발생하고 있는 것을 볼 수 있다.

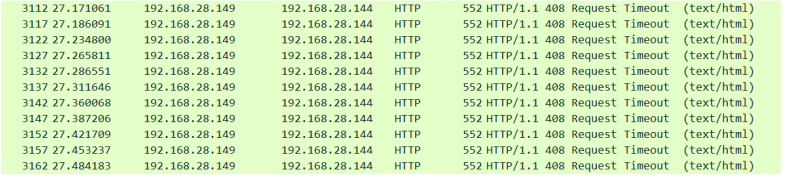

[그림 6]를 보면 DDoS 공격 후 웹 서비스의 상태를 나타내고 있다. 접속을 더 이상 받아드리지 못하고 있다. 웹 서비스가 더이상 서비스를 하지 못하고 있다.

'Network' 카테고리의 다른 글

| Python scapy 라이브러리를 이용한 네트워크 패킷 캡처 (0) | 2020.12.21 |

|---|---|

| 가변 길이 서브넷 마스크(Variable Length Subnet Mask) (0) | 2020.12.21 |

| 단일 라우팅 프로토콜(RIP) (0) | 2020.12.21 |

| 가상화 기술과 종류 (0) | 2019.11.08 |

| DNS(Domain Name Service) 계층적 구조 (0) | 2019.04.17 |